سرور مجازی آلمان

سرور مجازی آلمان در اروپا با قرارگیری در دیتاسنتر قدرتمند Hetzener هتزنر با آپتایم بالا و کیفیت فوق العاده از سرورهای جدید با رم DDR4 و تضمین پورت 1گیگ آماده استفاده مشتریان گرامی می باشد. با خرید سرور مجازی آلمان از کیفیت سخت افزار و پورت سرور لذت خواهید برد.لطفا جهت اطلاعات بیشتر برای خرید سرور مجازی آلمان توضیحات زیر را مطالعه نماید.

مزایای سرور مجازی آلمان حرفه ای:

از بهترین مزایای سرورهای مجازی Hetzner آلمان میتوان به پایداری شبکه و پینگ پایین آن نسبت به ایران عنوان کرد.دیتاسنتر هتزنر با آپتایم %99.99 و کیفیت فوق العاده از سرورهای پیشرفته با هارد پر سرعت NVMe نسل جدید و رم DDR4 و تضمین پورت 1Gbps و پینگ عالی نسبت به ایران آماده استفاده مشتریان گرامی می باشد. شما با خرید سرور مجازی آلمان با هارد NVMe وان سرور میتوانید با استفاده از کیفیت و سرعت فوق العاده این سرور ها کلیه نیاز های خود را برای داشتن یک سرور قدرتمند رفع کنید. از نکات بسیار مفید این سرورهای آلمان سرعت فوق العاده پورت شبکه سرور میباشد.

مزایای سرور مجازی با هارد Nvme:

- انجام کار های سنگین و پر مصرف: با توجه به سرعت بالای nvme انجام پروژه های دیتابیس دار و سنگین به سهولت انجام خواهد شد.

- پردازش: از دیگر مزایای nvme میتوان به پردازش پرسرعت و در نتیجه افزایش سرعت رد و بدل شدن درخواست ها و پاسخ ها اشاره کرد

- مناسب میزبانی سایت: با توجه به اهمیت سرعت لود سایت برای گوگل و کاربران میتوان گفت که بهترین مزیت آن کاهش زمان لود و البته افزایش سرعت سایت می باشد.

- ارائه Latency بسیار پایین.

سریع ترین هارد های SSD سرعتی برابر با 555MB/s را دارا بودند، این درحالیست که سرعت در هارد NVMe به 3.5GB/s رسیده است. هارد های NVMe نه تنها سرعت خیلی بالاتری دارند، بلکه باعث می شوند Latency به شدت پایین آمده و فشار از روی CPU و Ram برداشته شود. همه ی اینها گواهی بر انقلاب این تکنولوژی در زمینه سرور و قابلیت دسترسی سریع تر بازدید کننده ها به سایت یا ربات شما می باشد.

پلن های سرور مجازی حرفه ای آلمان با هارد Nvme

| مشخصات | VPSNVM-1 | VPSNVM-2 | VPSNVM-3 | VPSNVM-4 | VPSNVM-5 | VPSNVM-6 |

|---|---|---|---|---|---|---|

| CPU/پردازنده | 1Ghz-1V | 1.5Ghz-2V | 2Ghz-2V | 2.5Ghz-2V | 3Ghz-2V | 3.5Ghz-3V |

| RAM/حافظه | 1024M | 2048M | 3072M | 4096M | 6144M | 8192M |

| HDD/هارد دیسک | 20G | 30G | 40G | 50G | 80G | 90G |

| نوع هارد دیسک | Nvme | Nvme | Nvme | Nvme | Nvme | Nvme |

| نوع مجازی ساز | ESxi | ESxi | ESxi | ESxi | ESxi | ESxi |

| Port/پورت | 1Gbps | 1Gbps | 1Gbps | 1Gbps | 1Gbps | 1Gbps |

| BW/ترافیک | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود |

| DC/دیتاسنتر | Hetzner | Hetzner | Hetzner | Hetzner | Hetzner | Hetzner |

| OS/سیستم عامل | Free OS | Free OS | Free OS | Free OS | Free OS | Free OS |

| نوع آی پی | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 |

| زمان تحویل | 1 - 10 hours | 1 - 10 hours | 1 - 10 hours | 1 - 10 hours | 1 - 10 hours | 1 - 10 hours |

| آپ تایم | %99.99 | %99.99 | %99.99 | %99.99 | %99.99 | %99.99 |

| پشتیبانی | ||||||

| گارانتی بازگشت وجه | ||||||

| ماهیانه/تومان | 335,000 | 491,110 | 615,730 | 708,860 | 864,970 | 1,020,410 |

| سه ماهه/ تومان | ---- | 1,407,000 | ---- | ---- | ---- | ---- |

| ناموجود | سفارش | ناموجود | سفارش | ناموجود | سفارش |

پلــن مورد نظرتـــان را نیــافتید؟!

همین حالا پلن انتخابی یا کانفیگ اختصاصیتان را درخواست کنید

ارائه IPV4 و IPV6

سرورهای مجازی فرانسه دارای یک آی پی ثابت ورژن4 میباشد. همچنین قابلیت امکان اضافه نمودن نسل جدید آی پی های ورژن شش (IPV6) میباشد.

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

مجازی ساز Esxi

مجازی ساز Esxi از شرکت VMware یکی از محبوبترین مجازی سازهای دنیا است که ساختار شبکه ای متمایز نسبت به دیگر مجازی ساز ها دارد، همچنین مدیریت سرورها آسان و ایمیج های آماده آن در اینترنت راحت یافت میشود.

هارد NVMe

پرسرعت ترین هارد تا لحظه حال از نوع ssd Nvme میباشد که با اختلاف زیادی از رقبای نوع دیگر هاردها انتقال دیتا دارد، انتقال دیتا با سرعت تقریبا 8GB/s تجربه کاربری بهتری را در مجازی ها به نمایش میگذارد.

پشتیبانی ویندوز سرور

این سرورها قابلیت نصب سیستم عامل ویندوز سرور را دارا هستند که در حین سفارش سرویس در گزینه سیستم عامل نوع ویندوز را انتخاب کنید. حداقل منابع برای نصب ویندوز رم 1 گیگ میباشد.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدبله، امکان نصب هر نوع سیستم عامل از iso از سمت پشتیبانی ممکن است.

منابع سخت افزاری گفته شده در هر پلن کاملا اختصاصی در اختیار کاربران قرار میگیرد.

خیر، وان سرور همانند اکثریت سایتهای میزبانی در سرورهای مجازی خود بک آپ گیری ندارد، اما بخش بک آپ گیری اسنپ شات محیاست. ارائه سرویسهای بک آپ گیری و همچنین ftp بک آپ گیری از سرور و محتویات آن، از سمت وان سرور مقدور است

بله، مجازی ساز این سرورها از طریق وی سنتر کنترل شده اند و امکان دسترسی کاربر به کنسول گرافیکی و مدیریتی سرورهایشان از طریق پنل تحت وب و نرم افزار ویندوزی مقدور است.

ارتقا در هر زمان تاریخ سررسید با وجود منابع سخت افزاری مقدور است، تنزل سرویس نیز فقط در زمان تمدید سرویس میسر خواهد بود.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

برخی از نظرات مشتریان وان سرور

آپ تل

“ 4 تا سرور و 2تا هاست دارم و با شرکتهای مختلفی کار و همکاری داشتم.هیچ کدام مثل وان سرور نبودن پشتیبانی شما واقعا سریع و عالی هست به لحظه که تیکت می زنم درخواست (گانفیگ اضافی) می کنم بدون چشم داشتی انجام می شه.امیدوارم روز به روز پیشرفت کنید. خدا قوت ”

فرشید

“ من از سرویس هاست لینوکس استفاده میکنم . سرویس مناسبی بوده ”

نوید

“ از سرور مجازی انگلیس استفاده میکنم. راضی هستم تا امروز مشکلی با سرویس وان سرور نداشتم ”

نگار

“ چند ماهی هست که استفاده میکنم و کاملا راضی هستم ، فقط اگر امکان تعویض سیستم عامل و انتخاب از طریق پنل کاربری وجود داشت به نظرم بهتر هم میشد ”

انتشارات جنگل

“ از سرور مجازی استفاده میکنم. در حال حاضر سرویس پایدار است.امیدواریم همیطور جلو برین ”

شهاب

“ از سرور مجازی میکروتیک استفاده میکنم. قیمت مناسب و سرعت بالا در ارایه خدمات راه اندازی و کیفیت مطلوب ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

چگونه امنیت وب سایت خود را افزایش دهیم؟

در این اموزش قصد داریم به شما آموزش دهیم که چگونه امنیت وب سایت خود را افزایش دهیم؟ چرا امنیت وب سایت و سیستم اهمیت زیادی دارد ؟اکثر افراد به امنیت خود اهمیت نمی دهند و با جمله (کسی که ما را هک نمی کند و یا جمله ما اصلا اطلاعاتی نداریم که کسی بخواهد ما را هک کند) بار خود را کم می کنند و خود را گول می زنند اما چنین چیزی کاملا اشتباه است زیرا نفوذگر در بعضی مواقع هیچ نیازی به اطلاعات شما ندارد و تنها قصد ان از نفوذ به سیستم شما استفاده از سیستم شما به عنوان یک attacker است.به این صورت که پس از نفوذ به سیستم شما با استفاده از متد هایی , اقدام به نفوذ با استفاده از سیستم شخصی شما می کند و اگر مشکلی پیش بیاید در ابتدای کار شما باید جوابگوی قانون باشید زیرا از سیستم شما به عنوان یک attacker استفاده شده است. این مورد فقط در سیستم های شخصی حاکم نیست و ممکن است حتی از یک سرور وب سایت استفاده شود.چرا امنیت در وب اهمیت دارد ؟همانگونه که گفته شد همیشه هدف از نفوذ استفاده از اطلاعات شخصی شما نیست و این موضوع در وب سایت ها هم صدق می کند و یکی از دلایل هک شدن وب سایت ها موضوع رقابت در بین نفوذگر هاست که پس از نفوذ به سایت ها با اپلود صفحه دیفیس خود و در نهایت ثبت سایت در سایت های ثبت سایت هک شده اقدام به رقابت با دیگر نفوذگر ها می کنند و حتی ممکن است برای تمرین اقدام به نفوذ سایت کنند.اما در ادامه با موضوع پر اهمیت تامین امنیت در انواع مختلف وب سایت ها اشنا می شوید. اگر شما یک وبمستر هستید حتما باید نکات امنیتی را رعایت کنید تا توانایی جلوگیری از نفوذ به وب سایت خود را داشته باشید.انتخاب یک پسورد قدرتمندیکی از مهم ترین و پایه ترین اقدامات امنیتی انتخاب و نوشتن یک پسورد قوی و غیر قابل حدس است.تغییر ادرس صفحه مدیریت برای امنیت وب سایتیکی از مهم ترین نکته های امنیتی مخفی کردن صفحه ورود به پنل مدیریت است زیرا اگر نفوذگر پنل مدیریت سایت شما را پیدا کند درصد بسیار بالایی از راه را طی کرده است و می تواند با استفاده از متد هایی مانند حملات بروت فورس اقدام به کرک صفحه لاگین کند.اما زمانی که صفحه ورود به پنل مدیریت وب سایت خود را در یک مسیر غیر قابل حدس قرار دهید و نفوذگر نتواند ان صفحه را پیدا کند حتی اگر یوزر و پسورد اصلی شما را داشته باشد توانایی نفوذ به سایت شما را ندارد زیرا اگر نتواند وارد پنل مدیریت محتوا شود یوزرنیم و پسورد برای نفوذگر کاربردی نخواهد داشت.کپچا برای ورود به صفحه مدیریت تا به حال با کپچا های بسیار زیادی در سایت های مختلف رو به رو شده اید که از شما درخواست می کنند که ثابت کنید یک انسان هستید و در این صورت می توانید از خدمات ذکر شده استفاده کنید.کپچا ها نمونه های مختلفی دارند که به اصطلاح ثابت کردن خودتان و حل کردن مسئله , ریکپچا گفته می شود.کچپا چیست و چه کاربردی برای امنیت وب سایت دارد ؟کپچا برای شناسایی ربات ها استفاده می شود تا حملات بروت فورس و گاهی حمله DDOS را خنثی کند اما دقت داشته باشید که امنیت هیچ گاه صد درصد نیست و افراد خبره راه هایی برای دورزدن این محدودیت طراحی و پیاده سازی می کنند ، کپچا های مختلفی وجود دارد مانند کپچا های متنی یا کپچا های حل مسائل ریاضی که در هر صورت شما باید اثبات کنید که یک انسان هستید و قصد صدمه زدن به سایت را ندارید.انتخاب رمز عبور برای ورود به صفحه لاگین یکی دیگر از اقدامات امنیتی انتخاب رمز عبور برای رسیدن به صفحه لاگین است به این معنی که قبل از ان که وارد صفحه لاگین شوید باید یک یوزرنیم و یک پسورد وارد کنید و پس از ان به صفحه لاگین ریدایرکت می شوید که سپس در آن صفحه باید از یوزرنیم و پسورد اصلی استفاده کنید. در این صورت کار نفوذگر بسیار سخت تر می شود زیرا حتی اگر نفوذگر رمز عبور و نام کاربری اصلی شما را داشته باشد در ابتدا باید از صفحه لاگین اولی عبور کند تا به صفحه لاگین اصلی برسد.افزونه چیست ؟ و نقش ان ها در امنیت وب سایتپنل های مدیریت محتوای محبوب مانند وردپرس و جوملا این امکان را در اختیار کاربران خود قرار می دهند تا در وب سایت مورد نظر از امکانات اضافه تر استفاده کنید.اما این پنل ها زمانی که در اختیار کاربر قرار داده می شوند یک پنل کاملا خام هستند و باید طبق نیاز و سلیقه خود آن را شخصی سازی کنید و در این میان افزونه های مختلف به کمک شما می ایند تا کار شما سریع تر و بهتر پیش برود ، یک دسته از این افرونه ها , افزونه های امنیتی هستند که می توانند کمک شایانی کند که در ادامه با برخی از این افرونه ها اشنا خواهید شدافزونه های امنیتی در وردپرسافرونه wordfence security در وردپرسیکی از مهم ترین قابلیت های این افزونه جلوگیری از حمله بروت فورس است که می تواند ایپی مورد نظر را بلاک کند و توانایی استفاده از ان ایپی را به نفوذگر نخواهد داد.افزونه secupress برای امنیت وب سایت های وردپرسیقابلیت ویژه ای که این افزونه دارد این است که می توانید با استفاده از این افزونه مسیر ورود به صفحه مدیریت را تغییر دهید که پیش تر با این نکته امنیتی اشنا شده اید.افزونه google Authenticator برای وردپرسامکان مهمی که این افرونه در اختیار کاربران خود قرار میدهد استفاده از قابلیت تایید دومرحله ای است که می توانید این امکان را با استفاده از این افزونه بر روی وب سایت خود اعمال کنید.نکته : افرونه های بسیار زیادی برای امنیت وب سایت های ورد پرسی طراحی و پیاده سازه شده اند که می توانید از انها در وب سایت خود استفاده کنید و این نکته حائز اهمیت است که ما تنها بخشی از کاربرد های افزونه های بالا را برای شما شرح داده ایم و هرکدام از افزونه هایی که در بالا با ان ها اشنا شده اید قابلیت های بیشتری در اختیار شما قرار می دهند.بروزرسانی هسته cms و بروزرسانی پلاگین و افزونه هابروزرسانی و بروز بودن سرویس هایی که استفاده می کنید بسیار مهم است زیرا ممکن است از نسخه ای استفاده کنید که شامل حفره های امنیتی بسیار خطرناک است و باید سریعا قبل از بروز هرگونه مشکل امنیتی سرویس خود را اعم از هسته سیستم مدیریت محتوا و پلاگین ها و … را بروز رسانی نمایید.امنیت در cms های اختصاصیاگر برای مدیریت و امنیت وب سایت خود از cms های اختصاصی استفاده می کنید و برای خود یک cms طراحی کرده اید، برای برقراری امنیت این cms باید از انواع متدها برای بالا بردن امنیت خود استفاده کنید برای مثال کد ها را بررسی کنید و قسمت هایی که باعث به وجود امدن باگ شده است را رفع کنید ولی زمان بسیار زیادی را از شما خواهد گرفت و پیشنهاد می کنیم از اسکنر های امنیتی استفاده کنید تا با اسکن کردن سایت شما حفره های امنیتی را به شما نمایش دهند.نکته : به اسکنر های امنیتی بسنده نکنید و خودتان به صورت دستی سایت خود را اسکن کنید.Htaccess چیست وچرا اهمیت بالایی دارد ؟فایل Htaccess یکی از فایل های مهمی است که اگریک وب سایت را با php و وب سرور اپاچی راه اندازی کرده باشید برای شما به وجود خواهد آمد یا میتوانید ان را به صورت دستی ایجاد کنید.این فایل قدرت بسیار زیادی دارد که کانفیگهای سرور بر روی این فایل ثبت می شوند مانند بلاک کردن ایپی ها یا ریدایرکت دامنهو زیر دامنه ها و به صورت کلی باید از این فایل محافظت شود زیرا کانفیگ های مهم دراین فایل وجود دارد برای امنیت ان میتوانید سطح دسترسی ان را محدود کنید.همیشه از سایت خود backup داشته باشیدیکی دیگر از نکات امنیتی گرفتن بکاپ از سایت و سرور است .که اگر روزی سایت و سرور شما با مشکل مواجه شود توانایی حل مشکل و بازگردانی سایت را داشته باشید.حملات مختلفی باعث می شود که شما نیاز به یک بکاپ پیدا می کنید که یکی از خطرناک ترین این حملات , حمله یک نفوذگر به سایت و سرور شما است و ممکن است تمام اطلاعات شما را حذف کند و از شما درخواست پرداخت پول داشته باشد یا حتی به صورت کامل سرور را format کند و در این صورت شما باید امادگی داشته باشید تا بتوانید سایت خود را بدون هیچ مشکلی مجددا راه اندازی کنید.برای بکاپ گیری می توانید از طریق پشتیبانی هاستینگ خود اقدام کنید اما خود شما هم می توانید با استفاده از ابزارها و افرونه هایی از سایت خود بکاپ بگیرید که یکی از افزونه های پرکاربرد برای بکاپ گیری در وردپرس افزونه updraftplus است.چرا همیشه از جمله امنیت هیچ گاه صد درصد نیست استفاده می کنیم ؟اگر دقت داشته باشید تا به حال این جمله را از افراد مختلف زیاد شنیده اید، اما این جمله به چه معناست و ایا حقیقت دارد؟در ابتدای کار باید بگوییم که بله کاملا حقیقت دارد و کسی تا به حال نتوانسته امنیت خود را صد درصد تضمین کند. برای مثال تصور کنید دارای یک سایت هستید که برای شما اهمیت بسیار بالایی دارد و به امنیت وب سایت بسیار اهمیت داده اید ، نفوذگر زمانی که برای اولین بار وارد سایت شما خواهد شد اقدام به جمع اوری اطلاعات می کند و اطلاعاتی از قبیل cms سایت , زبان استفاده شده در سایت و اطلاعاتی از این قبیل جمع اوری می کند و سپس به مراحل بعدی پیش می رود.اشنایی با راه های نفوذگرتصور کنید نفوذگر پس از جستجوی امنیتی فراوان در وب سایت شما نتواند باگ امنیتی در وب سایت پیدا کند، اما دلیل بر این نیست که سایت شما باگ ندارد ممکن است نفوذگر توانایی پیدا کردن باگ در سایت شما را ندارد.سپس در مراحل بعدی اقدام به راه های مختلفی ازجمله حملات سمت سرور , حملات بروت فورس و هزاران حمله دیگر می کند که هرکدام از این ها یک دنیای بسیار گسترده دارند و حتی اگر شما توانسته باشید به شدتی امنیت وب سایت خود را بالا ببرید که نفوذ به سایت را بسیار سخت کنید ممکن است از طریق مهندسی اجتماعی ضربه بخورید زیرا انسان ها همیشه اسیب پذیر هستند و از کوچک ترین مشکلات خود ضربه های بسیار بزرگی خواهد خورد.حتی اگر امنیت وب سایت و سرور خود را طبق جدیدترین متد های روز امن کرده باشید ممکن است در آینده چندین باگ بسیار خطرناک در سیستم های مدیریت محتوا پیدا شود که هزاران نفوذگر فقط با چک کردن سایت های ثبت اکسپلویت متوجه اسیب پذیری جدید شده و قبل از اینکه شما دست به کار شوید ممکن است سایت شما مورد نفوذ قرار گرفته باشد بدون اینکه شما متوجه این موضوع شده باشید.نتیجه گیریدنیای نفوذ و امنیت وب یک دنیای بی نهایت است و برای پیشرفت و حرفه ای شدن در این زمینه نیاز دارید تا همیشه بروز باشید و همیشه در حال یادگیری باشید زیرا امنیت و نفوذ همیشه در حال رقابت با یکدیگر هستند به همین دلیل است که برخی از روش های نفوذ استفاده شده دیگر قابل استفاده نیستند زیرا حفره های امنیتی ان ها برطرف شده و شما باید همیشه به دنبال روش های جدید باشید و گاهی لازم است خودتان برای متد های جدید دست به کار شوید.منبع: pentestcore.com

ادامه مطلب

مقدمه ای بر IPtables

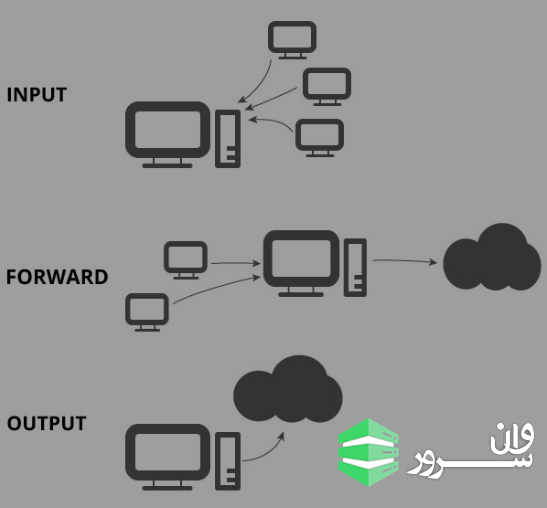

Iptables چیست؟Iptable یک فایروال داخلی لینوکس است که در آن شروطی دارد تحت عنوان رول ها (rules) . که عبور و مرور ترافیک یا پکت ها با توجه به این رول ها مجاز است. این فایروال ترافیک ورودی و خروجی را کنترل می کند و آن را طبق قوانین مشخص فیلتر می کند.دیتا های ورودی و خروجی به صورت بسته یا پکت انتقال می یابد. لینوکس رابط یا اینترفیسی برای فیلتر کردن این بسته ها فراهم می کند. در اینجا ، Iptables وارد جریان می شود ، که یک ابزار خط فرمان برای تنظیم و پیکربندی فایروال است. Iptables دارای جدول هایی برای فیلتر کردن پکت ها است. این جداول حاوی چندین زنجیره یا chain هستند که حاوی رول هایی برای تنظیم رول ها هستند.رول ها و اهداف در iptablesرول ها تعریف می کند که اگر بسته با هر رول مشخصی مطابقت داشته باشد ، چه باید کرد. اگر رول مطابقت داشته باشد ، هدفی را تعریف می کند که می تواند زنجیره یا chain دیگری باشد یا مقادیر خاص ذکر شده در زیر:ACCEPT : این بدان معناست که پکت اجازه عبور از فایروال را دارد.DROP: این بدان معناست که پکت اجازه عبور از فایروال را ندارد.RETURN: این بدان معناست که از رول فعلی صرف نظر کرده و دوباره به chain ای که از آن فراخوانده شده است بپرد.5 جدول داخلی در Iptabales وجود دارد که عبارت اند از filter و nat و mangle و raw و security. که در این آموزش ما فقط بر روی جدول داخلی filter تمرکز میکنیم.جدول filterجدول فیلتر برای فیلتر عادی ترافیک براساس قوانین تعریف شده توسط کاربر استفاده می شود. این جدول برای انجام مسدود کردن و فیلتر کردن بسته های نرم افزاری روزمره بسیار مفید است. جدول فیلتر دارای سه چین است:INPUT: این چین برای کنترل ترافیک / پکت های ورودی به سرور استفاده می شود.FORWARD: این chain برای فیلتر کردن بسته هایی است که به سرور وارد می شوند اما قرار است در جای دیگری ارسال شوند استفاده میشود.OUTPUT: از این chain برای فیلتر کردن پکت هایی که قرار است از سرور خارج شود مورد استفاده قرار میگیرد.در زیر تصویر مربوط به chain جدول فیلتر آمده است.کار با دستورات Iptablesراه اندازیبا استفاده از دستور Iptables نسخه ی آن را بررسی میکنیم:iptables --versionبرای نمونه ما فرض میکنیم که Iptables نصب نیست. با استفاده از دستورات زیر آن را نصب میکنیم:sudo apt-get updatesudo apt-get install iptablesبرای نمایش جدول filter که درواقع جدول پیشفرض Iptables است از دستور زیر استفاده میکنیم:sudo iptables -L این خروجی زیر را نشان می دهد که اساساً یک جدول فیلتر خالی است:Chain INPUT (policy ACCEPT)target prot opt source destination Chain FORWARD (policy ACCEPT)target prot opt source destination Chain OUTPUT (policy ACCEPT)target prot opt source destination در اینجا ، INPUT ، OUTPUT و FORWARD زنجیره یا چین هایی هستند که شامل قوانین پیکربندی فایروال هستند. هر فایروال یک خط مشی پیش فرض دارد که به عنوان (policy ACCEPT) ذکر شده است. خط مشی پیش فرض برای یک chain ، هدف پیش فرض آن دسته از پکت ها را که با هیچ قاعده آن چین مطابقت ندارند مشخص می کند. برای مثال: خط مشی پیش فرض برای chain ، ورودی ACCEPT است ، به این معنی که هر بسته ورودی توسط فایروال پذیرفته می شود.در صورتی که می خواهید فقط از خط مشی پیش فرض جداول بدانید ، می توان از دستور زیر استفاده کرد:sudo ifconfig [ -S/--list-rules ]در صورتی که بخواهیم خط مشی پیشفرض (default policy) جدول را تغییر بدهیم از دستور زیر استفاده میکنیم:sudo iptables -P <chain> <target>در اینجا ، برای مثال ، اگر سیاست پیش فرض چین INPUT را با استفاده از دستور sudo iptables -P INPUT DROP به DROP تغییر دهیم ، هیچ کس نمی تواند با ما ارتباط برقرار کند زیرا همه بسته های داده توسط فایروال حذف می شوند.تغییر دادن رول ها در Iptablesبرای اضافه کردن یک قانون خاص در داخل هر chain ای. ابتدا دستور را پوشش خواهیم داد ، و سپس برخی از موارد برای همان مورد استفاده می شود.sudo iptables [ -A|-S ] <chain> -t <table> -p <protocol> -s<source ip> -d<destination-ip> --sport <source-port> --dport<destination-port> -j<target> -i<input-interface> -o<output-interface>در دستور بالا ، از چندین flag استفاده شد. هر یک از آنها و در صورت نیاز به آنها توضیح خواهیم داد.-A: برای ضمیمه یک قانون در انتهای جدول استفاده می شود-S: برای درج رول در موقعیت مشخص شده در جدول استفاده می شود. اگر موقعیت مشخص نشده باشد ، این رول را به بالاترین موقعیت اضافه می کند.-t: برای دادن نام جدول استفاده می شود. به طور پیش فرض ، این جدول فیلتر است.-p: برای تعیین پروتکل استفاده می شود. می تواند tcp ، udp ، icmp یا همه باشد.-s: برای مشخص کردن منبعی از پکت ها استفاده می شود. عمدتا برای استفاده از یک قانون در چین INPUT برای هر آدرس IP خاص استفاده می شود.-d: برای تعیین مقصد تحویل پکت ها استفاده می شود. عمدتا برای استفاده از یک قانون در چین OUTPUT برای آدرس IP خاص مقصد استفاده می شود.--sport & --dport: اگر این قاعده روی پروتکل tcp اعمال شود ، از این دستور به ترتیب برای مشخص کردن پورت مبدا و مقصد استفاده می شود.-j: برای مشخص کردن هدف مورد استفاده در قانون منطبق استفاده می شود. می تواند ACCEPT ، REJECT ، DROP و غیره باشد.-i: رابط ورودی (Input-interface) - برای مشخص کردن نام واینترفیسی که از طریق آن پکت ای دریافت می شود ، استفاده می شود.-j: رابط خروجی (Output-interface) - برای مشخص کردن نام اینترفیسیی که از طریق آن بسته ای ارسال می شود ، استفاده می شود.اضافه کردن رول در Iptablesبرای مسدود کردن یک وب سایت خاص ، مثلا فیس بوک ، به طوری که از سرور شما نمی توان به آن دسترسی داشته باشد.sudo iptables -I INPUT -t filter -s www.facebook.com -j DROPبرای مسدود کردن هر پکت از آدرس IP در اینترنت ، فرض کنید 192.168.0.107sudo iptables -I INPUT -t filter -s 192.168.0.107 -j DROPبرای مسدود کردن آدرس لوپ بک ، یعنی localhost 127.0.0.1sudo iptables -A INPUT -i lo -j DROPبرای غیرفعال کردن هر پورت از سرور ، فرض کنید نمی خواهید به کسی اجازه دهید ssh را روی سیستم شما انجام دهد ، پس باید پورت 22 را مسدود کنید ، این کار به صورت زیر انجام می دهیم:sudo iptables -A INPUT -t filter -p tcp --dport 22 -j DROPما همچنین می توانیم هدف را روی ALLOW یا DROP بسته های داده از پورت های دیگر تنظیم کنیم ، مانند اینکه برای مسدود کردن http و https ، باید پورت منبع 80 و 443 را مسدود کنیم:sudo iptables -A INPUT -t filter -p tcp --sport 80 -j DROPsudo iptables -A INPUT -t filter -p tcp --sport 443 -j DROPحذف رول ها در Iptablesبرای حذف یک قانون خاص توسط شماره خط آن:sudo iptables -D <chain> <line-number>برای حذف تمامی رول ها در یک chain خاص :sudo iptables -F <chain>برای حذف همه رول ها یا قوانین از iptables :sudo iptables -F/--flushاکنون ، برای دریافت خروجی هر دستوری با اطلاعات بیشتر ، می توانید آن را در حالت دراز نویس یا verbose mode اجرا کنید:sudo iptables -L -vجمع بندیدر این آموزش که اولین سری از آموزش های فایروال است ما به بررسی مقدماتی Iptables پرداختیم. در آموزش های بعدی به طور مفصل به بحث فایروال خواهیم پرداخت.

ادامه مطلب

آموزش نصب Tomcat 9 در اوبونتو 20.04 Ubuntu

آموزش نصب Tomcat 9 در اوبونتو 20.04 UbuntuApache Tomcat یک وب سرور اوپن سورس است. این یکی از محبوب ترین گزینه ها برای ساختن وب سایت ها و برنامه های مبتنی بر جاوا است. Tomcat بسیار سبک ، قابل استفاده و دارای افزودنی های زیادی است. در این آموزش نصب Tomcat 9 در اوبونتو 20.04 Ubuntu توضیح داده شده است.نصب جاواTomcat 9 برای نصب بر روی سیستم نیاز به Java SE 8 یا بالاتر دارد. ما OpenJDK 11 ، اجرای منبع باز Platforma Java را نصب خواهیم کرد .دستورالعمل های زیر را به عنوان root یا کاربر با امتیازات sudo انجام دهید تا فهرست بسته ها را به روز کنید و بسته OpenJDK 11 JDK را نصب کنید:sudo apt updatesudo apt install openjdk-11-jdkپس از اتمام نصب ، با بررسی نسخه جاوا آن را تأیید کنید:java -versionخروجی باید چیزی شبیه به این باشد:openjdk version "11.0.7" 2020-04-14OpenJDK Runtime Environment (build 11.0.7+10-post-Ubuntu-3ubuntu1)OpenJDK 64-Bit Server VM (build 11.0.7+10-post-Ubuntu-3ubuntu1, mixed mode, sharing)ایجاد یک کاربر سیستماجرای Tomcat در کاربر root یک خطر امنیتی است. ما یک کاربر سیستم جدید و گروه با دایرکتوری هوم/opt/tomcatایجاد خواهیم کرد که سرویس Tomcat را اجرا کند. برای این کار دستور زیر را وارد کنید:sudo useradd -m -U -d /opt/tomcat -s /bin/false tomcatدانلود Tomcatتوزیع باینری Tomcat برای دانلود از صفحه بارگیری Tomcat در دسترس است .در زمان نوشتن ، آخرین نسخه Tomcat 9.0.35 است. قبل از ادامه مرحله بعدی ، صفحه بارگیری Tomcat 9 را بررسی کنید تا اگر نسخه جدیدتری در دسترس باشد آن را دانلود کنید.از wgetجهت دانلود فایل فشرده tomcat به دایرکتوری /tmpاستفاده کنید:VERSION=9.0.35wget https://www-eu.apache.org/dist/tomcat/tomcat-9/v${VERSION}/bin/apache-tomcat-${VERSION}.tar.gz -P /tmpپس از اتمام بارگیری ، فایل tar را در دایرکتوری/opt/tomcat اکسترکت کنید:sudo tar -xf /tmp/apache-tomcat-${VERSION}.tar.gz -C /opt/tomcat/Tomcat به طور مرتب با پچ های امنیتی و ویژگی های جدید به روز می شود. برای کنترل بیشتر نسخه ها و به روزرسانی ها ، ما پیوند سمبولیکی به نام latestایجاد می کنیم:sudo ln -s /opt/tomcat/apache-tomcat-${VERSION} /opt/tomcat/latestکاربر سیستمی که قبلاً ایجاد شده است باید به فهرست نصب Tomcat دسترسی داشته باشد. مالکیت دایرکتوری را به کاربر و گروه tomcat تغییر دهید:sudo chown -R tomcat: /opt/tomcatاسکریپت های شل در داخل فهرست Tomcat binباید قابل اجرا باشند :sudo sh -c 'chmod +x /opt/tomcat/latest/bin/*.sh'از این اسکریپت ها برای شروع ، متوقف کردن و در غیر این صورت مدیریت نمونه Tomcat استفاده می شود.ایجاد فایل واحد SystemDبه جای استفاده از اسکریپت های شل برای شروع و متوقف کردن سرور Tomcat ، ما آن را تنظیم می کنیم تا به عنوان یک سرویس اجرا شود.ویرایشگر متن خود را باز کرده و یک فایل واحدtomcat.service در فهرست /etc/systemd/system/ایجاد کنید:sudo nano /etc/systemd/system/tomcat.serviceپیکربندی زیر را جایگذاری کنید[Unit]Description=Tomcat 9 servlet containerAfter=network.target[Service]Type=forkingUser=tomcatGroup=tomcatEnvironment="JAVA_HOME=/usr/lib/jvm/java-11-openjdk-amd64"Environment="JAVA_OPTS=-Djava.security.egd=file:///dev/urandom -Djava.awt.headless=true"Environment="CATALINA_BASE=/opt/tomcat/latest"Environment="CATALINA_HOME=/opt/tomcat/latest"Environment="CATALINA_PID=/opt/tomcat/latest/temp/tomcat.pid"Environment="CATALINA_OPTS=-Xms512M -Xmx1024M -server -XX:+UseParallelGC"ExecStart=/opt/tomcat/latest/bin/startup.shExecStop=/opt/tomcat/latest/bin/shutdown.sh[Install]WantedBy=multi-user.targetپرونده را ذخیره و بسته و به سیستم اطلاع دهید که یک فایل واحد جدید وجود دارد:sudo systemctl daemon-reloadسرویس Tomcat را فعال کرده و شروع کنید:sudo systemctl enable --now tomcatوضعیت سرویس را بررسی کنید:sudo systemctl status tomcatخروجی باید نشان دهد که سرور Tomcat فعال و در حال اجرا است:● tomcat.service - Tomcat 9 servlet container Loaded: loaded (/etc/systemd/system/tomcat.service; enabled; vendor preset: enabled) Active: active (running) since Mon 2020-05-25 17:58:37 UTC; 4s ago Process: 5342 ExecStart=/opt/tomcat/latest/bin/startup.sh (code=exited, status=0/SUCCESS) Main PID: 5362 (java)...می توانید Tomcat را مانند سایر سرویس های سیستم شده دیگر شروع ، متوقف کرده و مجدداً راه اندازی کنید:sudo systemctl start tomcatsudo systemctl stop tomcatsudo systemctl restart tomcatپیکربندی فایروالاگر سرور شما توسط فایروال محافظت می شود و می خواهید از خارج از شبکه محلی خود به Tomcat دسترسی پیدا کنید ، باید پورت را باز کنید 8080.برای باز کردن پورت لازم از دستور زیر استفاده کنید:sudo ufw allow 8080/tcpپیکربندی رابط مدیریت وب Tomcatدر این مرحله باید با یک مرورگر وب در پورت 8080 به Tomcat دسترسی پیدا کنید . رابط مدیریت وب در دسترس نیست زیرا ما هنوز کاربر را ایجاد نکرده ایم.کاربران و نقش های Tomcat در پروندهtomcat-users.xmlتعریف شده اند . این پرونده الگویی است با نظرات و مثالهایی که نحوه ایجاد کاربر یا نقش را نشان می دهد.در این مثال ، کاربرانی با نقشهای "admin-gui" و "manager-gui" ایجاد خواهیم کرد. نقش "admin-gui" به کاربر اجازه می دهد تا به /host-manager/htmlURL دسترسی پیدا کند و میزبان های مجازی را ایجاد ، حذف و در غیر این صورت مدیریت کند. نقش "manager-gui" به کاربر اجازه می دهد تا بدون نیاز به راه اندازی مجدد کل کانتینر از طریق رابط /host-manager/html، برنامه وب را مستقر و توسعه دهد .مطابق شکل زیر پروندهtomcat-users.xmlرا باز کرده و یک کاربر جدید ایجاد کنید:sudo nano /opt/tomcat/latest/conf/tomcat-users.xml<tomcat-users><!-- Comments--> <role rolename="admin-gui"/> <role rolename="manager-gui"/> <user username="admin" password="admin_password" roles="admin-gui,manager-gui"/></tomcat-users>در ادامه...نام کاربری و رمز عبور را به چیزی امن تغییر دهید.به طور پیش فرض ، رابط مدیریت وب Tomcat پیکربندی شده است که اجازه دسترسی به برنامه های Manager و Host Manager را فقط از طریق لوکال دهد. برای دسترسی به رابط وب از IP از راه دور ، باید این محدودیت ها را حذف کنید. این ممکن است پیامدهای امنیتی مختلفی داشته باشد و برای سیستم های تولید توصیه نمی شود.برای فعال کردن دسترسی به رابط وب ، از هر مکان، دو پرونده زیر را باز کرده و خطوط هایلایت را حذف کنید.برای برنامه Manager:sudo nano /opt/tomcat/latest/webapps/manager/META-INF/context.xmlبرای برنامه Host Manager:sudo nano /opt/tomcat/latest/webapps/host-manager/META-INF/context.xml<Context antiResourceLocking="false" privileged="true" ><!-- <Valve className="org.apache.catalina.valves.RemoteAddrValve" allow="127\.\d+\.\d+\.\d+|::1|0:0:0:0:0:0:0:1" /> --></Context>اگر می خواهید فقط از یک IP خاص به رابط وب دسترسی پیدا کنید ، IP خود را به لیست اضافه کنید.بیایید بگوییم IP شما 41.41.41.41است و می خواهید فقط از آن IP دسترسی داشته باشید:<Context antiResourceLocking="false" privileged="true" > <Valve className="org.apache.catalina.valves.RemoteAddrValve" allow="127\.\d+\.\d+\.\d+|::1|0:0:0:0:0:0:0:1|41.41.41.41" /></Context>لیست آدرس های IP مجاز لیستی است که با نوار عمودی جدا شده است |. پس از اتمام ، سرویس Tomcat را ری استارت کنید تا تغییرات تا اعمال شود:sudo systemctl restart tomcatنصب Tomcat 9 در اوبونتو 20.04 Ubuntuمرورگر خود را باز کرده و تایپ کنید: http://<your_domain_or_IP_address>:8080با فرض اینکه نصب موفقیت آمیز باشد ، باید صفحه شبیه به موارد زیر ظاهر شود:مدیر برنامه وب Tomcat از لینک زیر در دسترس است http://<your_domain_or_IP_address>:8080/manager/html:.مدیر میزبان مجازی Tomcat از لینک زیر در دسترس است: http://<your_domain_or_IP_address>:8080/host-manager/htmlنتیجه گیریما به شما آموزش نصب Tomcat 9 در اوبونتو 20.04 Ubuntu و نحوه دسترسی به رابط مدیریت Tomcat را برای شما نشان دادیم.برای کسب اطلاعات بیشتر در مورد Apache Tomcat ، به صفحه رسمی اسناد مراجعه کنید .

ادامه مطلب