سرور مجازی

وان سرور ارائه کننده سرور مجازی از لوکیشن های اروپایی و آمریکایی با مجازی ساز esxi (vmware) و مجازی ساز KVM (Virtualizor) می باشد. خرید سرور مجازی بهترین روش برای داشتن منابع اختصاصی می باشد.

از جمله سرورهای مجازی وان سرور میتوان به :

سرور مجازی آلمان ، سرور مجازی فرانسه ، سرور مجازی ارزان انگلیس ، سرور مجازی حرفه ای NVMe ، سرور مجازی آمریکا ، سرور مجازی لینوکس ، سرور مجازی ویندوز ، خرید سرور مجازی اروپا و سرور مجازی وارز هلند اشاره کرد. فقط چند کلیک تا خرید سرور مجازی VPS مورد نظر خود فاصله دارید !

با خرید سرور مجازی VPS از مزایای سرویس های ما از جمله :

- دسترسی به کنسول مدیریتی و نصب اتوماتیک برخی پلنها

- تنوع پلن و سخت افزارهای مختلف

- کانفیگ های تخصصی و رایگان

- فول وارز بودن بعضی از سرویس ها و … بهره ببرید.

سرور هلند جز سرور های وارز بوده و با خرید سرور مجازی وارز هلند میتوانید کلیه فعالیت های کرک، تست نفوذ، کپی رایت و … را با خیالی آسوده انجام دهید.

همچنین سرور NVMe به دلیل کیفیت بالای هارد گزینه مناسبی برای هاستینگ و سرورهای دانلود می باشد.

سرور آلمان و سرور فرانسه نیز از کیفیت سخت افزاری و پورت قوی برخوردارن و مناسب کلیه فعالیت های مجاز می باشند. خرید سرور مجازی فرانسه و آلمان بهترین انتخاب برای شروع یک بیزینس است.

سرور آمریکا نیز گزینه ی مناسبی برای دور زدن تحریمات و استفاده های دیگر می باشد.

سرور ارزان انگلیس و سرور گرین جزء سرورهای اقتصادی است و با پنل مدیریت KVM ارائه میشوند شما با خرید این نوع سرور مجازی علاوه بر تحویل آنی سرور از امکانات فوق العاده از قبیل نصب سیستم عامل توسط شما عزیزان برخوردار است.

پلــن مورد نظرتـــان را نیــافتید؟!

همین حالا پلن انتخابی یا کانفیگ اختصاصیتان را درخواست کنید

ارائه IPV4 و IPV6

سرورهای مجازی فرانسه دارای یک آی پی ثابت ورژن4 میباشد. همچنین قابلیت امکان اضافه نمودن نسل جدید آی پی های ورژن شش (IPV6) میباشد.

Anti-DDoS protection

برای تضمین حداکثر امنیت برای زیرساخت های سرور و اطلاعات شما، یک سیستم ضد DDoS سخت افزاری در مدار بالای سرور اختصاصی قرار داده شده که به صورت هوشمند از حملات جلوگیری میکند.

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

مجازی ساز Esxi

مجازی ساز Esxi از شرکت VMware یکی از محبوبترین مجازی سازهای دنیا است که ساختار شبکه ای متمایز نسبت به دیگر مجازی ساز ها دارد، همچنین مدیریت سرورها آسان و ایمیج های آماده آن در اینترنت راحت یافت میشود.

پورت شبکه 10Gbps

میزبان سرورهای مجازی شما از سرورهای اختصاصی با پورت 10Gbps با تضمین پورت دیتاسنتر در 500Mbps میباشد که پهنای باند قدرتمندی را در اختیار شما قرار میدهد.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدبله، امکان نصب هر نوع سیستم عامل از iso از سمت پشتیبانی ممکن است.

منابع سخت افزاری گفته شده در هر پلن کاملا اختصاصی در اختیار کاربران قرار میگیرد.

خیر، وان سرور همانند اکثریت سایتهای میزبانی در سرورهای مجازی خود بک آپ گیری ندارد، اما بخش بک آپ گیری اسنپ شات محیاست. ارائه سرویسهای بک آپ گیری و همچنین ftp بک آپ گیری از سرور و محتویات آن، از سمت وان سرور مقدور است

بله، مجازی ساز این سرورها از طریق وی سنتر کنترل شده اند و امکان دسترسی کاربر به کنسول گرافیکی و مدیریتی سرورهایشان از طریق پنل تحت وب و نرم افزار ویندوزی مقدور است.

ارتقا در هر زمان تاریخ سررسید با وجود منابع سخت افزاری مقدور است، تنزل سرویس نیز فقط در زمان تمدید سرویس میسر خواهد بود.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

برخی از نظرات مشتریان وان سرور

محمدجواد

“ از سرور مجازی استفاده میکنم. این جانب نابینا میباشم و از خدمات وان سرور راضی هستم ”

گاستون اندیشه پارس

“ از سرور مجازی استفاده میکنم. کیفیت سرویس خریداری شده قابل قبول بوده و تا امروز مشکلات قطعی نا متعارف در اون دیده نشده ... به صورت کلی آپتایم مناسبی رو شاهدش بودیم ”

bitanik system

“ از سرور های مجازی مدیریت شده استفاده میکنم. کیفیت سرور ها بسیاز مناسب هست . پشتیبانی سایت هم حرف نداره . راضیم ”

محمدرضا

“ از سرور مجازی ، سرور اختصاصی استفاده میکنم. جدای از مبحث کیفیت سرور و... پشتیبانی فوق العاده از آن است که مطمئنم هر موردی پیش بیاید به سرعت برطرف میکنید ”

سید حسن

“ از سرور مجازی استفاده میکنم. قبلا وان سرور از نظر قیمت جزو بهترین ها بود اما بعد از تبدیل به نرخ ارزی تقریبا جزو متوسط ها یا گران ها حساب میگردد ”

علیرضا

“ علاوه بر سرویس عالی و بی نطیر ، پشتیبانی فوق العاده و 24 تون بینظیره ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

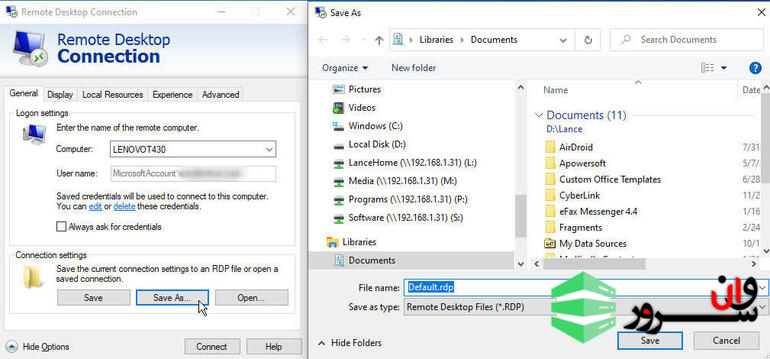

پیکربندی ریموت دسکتاپ در ویندوز

نرم افزار ریموت دسکتاپ کانکشن ( Remote Desktop Connection ) تنظیمات مختلفی ارائه می دهد، شما می توانید برای عملکرد بهتر، قابلیت اطمینان و اعتماد سازی و همچنین تجربه ی کلی از آن استفاده کنید.در شرایط کنونی که بیشتر افراد در خانه مشغول دور کاری هستند نیاز خیلی بیشتری برای ریموت شدن به سرور و یا استفاده از ریموت دسکتاپ است. یک ابزار مفید برای دسترسی به رایانه های از راه دور اتصال به دسک تاپ از راه دور مایکروسافت (RDC) است. این ابزار در ویندوز ساخته شده و همچنین برای پلتفرم های دیگر هم موجود است. ریموت دسکتاپ به شما اجازه می دهد که به کامپیوتر های دیگر در اقصی نقاط جهان ریموت شده و متصل شوید. با استفاده از ویژگی های بیسیک ( اولیه و اساسی ) RDC ( ریموت دسکتاپ کانکشن ) ، می توانید به راحتی با هر رایانه یا سرور vps از راه دور ارتباط برقرار کنید. اما با استفاده از برخی از ویژگی ها و تنظیمات پیشرفته تر ، می توانید عملکرد ، قابلیت اطمینان و تجربه کلی هر ارتباط یا سشن را تنظیم کرده و یا تغییر بدهید.همچنین با توجه به تحریمات اکسچنج ها و سایت هایی نظیر بایننس، بهترین گزینه موجود از نظر امنیتی استفاده از این سرویس یعنی VPS یا سرور مجازی ای است که شما با استفاده از ریموت دسکتاپ کانکشن به آن متصل می شوید.راه اندازی ریموت دسکتاپ، بر اساس نسخه شما از ویندوز متفاوت است. در ویندوز 10 بر روی منوی استارت کلیک کرده و به پایین لیست برنامه ها بروید، پوشه ی Windows Accessories را باز کرده، و در نهایت بر روی ریموت دسکتاپ کانکشن کلیک کنید. و در ویندوز 7 هم به همین ترتیب.در پنجره Remote Desktop Connection ، نام رایانه (computer name) یا آدرس IP دستگاه ریموت یا vps ای را که می خواهید به آن دسترسی پیدا کنید وارد کنید. سپس در قسمت مشخص شده، یوزر نیم خود را وارد کنید، توجه داشته باشید که در اکثر موارد این نام کاربری یا یوزرنیم ( Administrator ) است. سپس بر روی دکمه ی connect کلیک کنید. اما قبل از این موارد با هم چند مورد از تنظیمات مختلف را بررسی می کنیم. اگر نمی توانید تنظیمات پیشرفته تری را مشاهده کنید ، روی دکمه Show Options کلیک کنید. پنجره RDC تنظیمات خود را در بخشهای مختلف جای می دهد ، ما یکی یکی آن ها را بررسی خواهیم کرد.Generalدر برگه General می توانید کادر Always Ask for Credentials را علامت بزنید یا علامت آن را بردارید. با برداشتن علامت این جعبه ، دیگر مجبور نیستید رمز ورود خود را در هر بار اتصال به همان دستگاه وارد کنید. اگر به دلایل امنیتی نگران این موضوع هستید ، کادر را علامت گذاری کنید. اگر اعتبارنامه (Credentials) خود را قبلاً ذخیره کرده اید و باید آن را تغییر دهید یا حذف کنید ، مطمئن شوید که علامت جعبه برداشته نشده است و روی پیوند ویرایش یا حذف در جمله بالای آن کلیک کنید.گزینه Save the Current Connection Settings to an RDP File در صورتی که بخواهید از همان اتصالات از راه دور در رایانه دیگری استفاده کنید، مفید است. در این صورت ، بر روی دکمه ذخیره (Save) یا ذخیره به عنوان (Save As) کلیک کرده و پرونده RDP را در رایانه دیگر کپی کنید. در آنجا می توانید فایل RDP را باز کنید تا به همان سشن یا دسترسی پیدا کنید تا دیگر لازم نباشد ریموت دسکتاپ را دوباره راه اندازی کنید.Displayروی تب Display کلیک کنید. در قسمت Display Configuration ، می توانید اندازه ریموت دسکتاپ خود را تنظیم کنید. به طور پیش فرض ، ریموت برای استفاده از کل صفحه مانیتور شما با تمام وضوح کامل باز می شود. اگر می خواهید ریموت را در یک پنجره کوچکتر با اندازه قابل تغییر با وضوح کمتر مشاهده کنید ، نوار را به سمت چپ بکشید. بعلاوه ، اگر چند مانیتور دارید ، می توانید کادر استفاده از همه نمایشگرهای من، برای ریموت از راه دور را علامت بزنید.در قسمت Colors ، می توانید عمق رنگ ریموت از راه دور را تغییر دهید. به طور معمول ، شما می خواهید این مجموعه را در بالاترین کیفیت حفظ کنید ، اما اگر مشکلات پهنای باند عملکرد اتصال را کند می کند ، می توانید با استفاده از تنظیمات کم رنگ به عنوان یک راه حل ممکن استفاده کنید.هنگام استفاده از صفحه تمام صفحه باید گزینه نمایش نوار اتصال را انتخاب کنید تا بتوانید در حالت تمام صفحه به راحتی به کنترلهای مختلف ریموت از راه دور خود دسترسی پیدا کنید.Local Resourcesبه برگه Local Resources بروید. در قسمت Remote Audio ، روی دکمه تنظیمات کلیک کنید. در اینجا می توانید انتخاب کنید که از کجا صداهای رایانه از راه دور شنیده شود. اگر صدا از رایانه از راه دور مهم است ، تنظیمات را به Play On This Computer تغییر دهید تا بتوانید آنها را بشنوید. سپس می توانید تصمیم بگیرید که آیا ضبط صدا از راه دور مجاز است یا خیر. اگر تنظیمات را اینجا تغییر داده اید ، تأیید را کلیک کنید.در قسمت صفحه کلید ، روی دکمه منوی کشویی کلیک کنید. در اینجا ، شما می توانید تعیین کنید که چه زمان و کجا میانبرهای صفحه کلید ویندوز را فشار دهید ، چه در رایانه از راه دور و چه در رایانه فعلی.در قسمت Local Devices And Resources ، می توانید کادرهای مربوط به local resources را که می خواهید در طول یک جلسه از راه دور استفاده کنید ، مانند چاپگرهای محلی و کلیپ بورد ، علامت بزنید. برای مشاهده و انتخاب سایر دستگاههایی که ممکن است بخواهید بصورت محلی استفاده کنید ، مانند پورتها ، درایوهای دیسک و دستگاههای اتصال و پخش ، روی دکمه بیشتر کلیک کنید و سپس تأیید را کلیک کنید. بررسی این باکس ها به این معنی است که رایانه از راه دور به منابع محلی شما (local resources) دسترسی دارد. به دلایل امنیتی ، شما باید منابع موجود در این روش را فقط به منابع ضروری محدود کنید.Experienceروی تب Experience کلیک کنید. در قسمت Performance (عملکرد) ، روی منوی کشویی کلیک کنید تا سرعت اتصال خود را انتخاب کنید. به طور پیش فرض ، شما می خواهید این مجموعه را در Detect Quality Connection Automatic (حفظ کیفیت اتصال به صورت خودکار) نگه دارید. با این حال ، اگر در جلسات خود با مشکل عملکردی روبرو هستید ، می توانید با انواع دیگر اتصالات بازی کنید تا ببینید سرعت بهبود می یابد یا خیر.تنظیمات Bitmap Caching مداوم باید بررسی شود زیرا این گزینه سعی دارد با ذخیره سازی همان تصاویر از راه دور به صورت محلی ، سرعت عملکرد را افزایش دهد تا نیازی به انتقال دوباره آنها نباشد.Advancedدر آخر ، به تب Advanced بروید. در قسمت Authentication Server ، روی منوی کشویی کلیک کنید. این تنظیم نحوه مدیریت ارتباطات با رایانه های تأیید نشده را تعیین می کند. بسته به انواع رایانه هایی که به آنها متصل خواهید شد (به عنوان مثال ، ورک استیشن ها در مقابل سرورها) ، معمولاً باید این مجموعه را در Warn Me نگه دارید تا بتوانید روی آن کنترل داشته باشید.اگر سازمان شما از Remote Desktop Gateway برای اتصال به رایانه های داخلی از خارج از فایروال استفاده کند ، منطقه اتصال از هرجای دیگر اعمال می شود. در این صورت ، این می تواند تنظیماتی باشد که توسط بخش IT شما تعیین می شود. برای دیدن نحوه پیکربندی این گزینه ، روی دکمه تنظیمات کلیک کنید. مگر در مواردی که دستور دیگری داده شده باشد ، بگذارید تا روی تنظیم خودکار تشخیص خودکار RD Gateway تنظیم شود.پس از اتمام ، می توانید به یک رایانه از راه دور متصل شوید یا پنجره RDP را ببندید.جمع بندیخب، ما در این آموزش به نحوه ی کار با ریموت دسکتاپ کانکشن پرداختیم. همچنین تنظیمات آن را از موارد ابتدایی و مقدماتی تا پیشرفته مورد بررسی قرار دادیم. امیدواریم از این آموزش بهره کافی را برده باشید.

ادامه مطلب

آموزش نصب Let's Encrypt در اوبونتو 20.04 Ubuntu

آموزش نصب Let's Encrypt در اوبونتو 20.04 UbuntuLet's Encrypt یک گواهی نامه است که توسط گروه تحقیقاتی امنیت اینترنت (ISRG) ایجاد شده است. این گروه گواهینامه های SSL رایگان را از طریق یک فرآیند کاملاً خودکار طراحی شده و برای از بین بردن ایجاد گواهی دستی ، اعتبار سنجی ، نصب و تمدید مجوز ارائه می دهند. گواهینامه های صادر شده توسط Let Encrypt به مدت 90 روز از تاریخ انتشار معتبر هستند و مورد اعتماد همه مرورگرهای اصلی امروز هستند. در این آموزش نصب Let's Encrypt در اوبونتو 20.04 Ubuntu با اجرای Apache به عنوان وب سرور توضیح داده شده است. ما همچنین نحوه پیکربندی Apache برای استفاده از گواهی SSL و فعال کردن HTTP / 2 را نشان خواهیم داد.پیش نیازهاقبل از ادامه از پیش نیازهای زیر اطمینان حاصل کنید:به عنوان root یا کاربر دارای امتیازات sudo وارد شده اید .دامنه ای که می خواهید مجوز SSL را روی آن نصب کنید به IP سرور شما متصل شده باشد.آپاچی را نصب شد .نصب Certbotبرای به دست آوردن گواهینامه از certbot استفاده خواهیم کرد. این یک ابزار خط فرمان است که وظایف مربوط به اخذ و تمدید گواهینامه های رمزگذاری SSL را خودکار انجام میدهد.بسته certbot در مخازن پیش فرض اوبونتو گنجانده شده است. لیست بسته ها را به روز کنید و با استفاده از دستورات زیر ، certbot را نصب کنید:sudo apt updatesudo apt install certbotتولید گروه Strong Dhتبادل کلید Diffie-Hellman (DH) روشی برای تبادل ایمن کلیدهای رمزنگاری بر روی کانال ارتباطی ناامن است. برای تقویت امنیت مجموعه جدیدی از پارامترهای DH 2048 bit را ایجاد کنید:sudo openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048می توانید آن را تا 4096 بیت تغییر دهید اما بسته به سیستم شما ممکن است تولید بیش از 30 دقیقه طول بکشد.اخذ گواهی نامه Let’s Encrypt SSLبرای به دست آوردن گواهینامه SSL برای دامنه ، ما می خواهیم از افزونه Webroot استفاده کنیم که با ایجاد یک پرونده موقت برای تأیید اعتبار دامنه درخواستی در دایرکتوری ${webroot-path}/.well-known/acme-challenge کار می کند. دستور های زیر را برای ایجاد دایرکتوری و نوشتن آن برای سرور آپاچی اجرا کنید.sudo mkdir -p /var/lib/letsencrypt/.well-knownsudo chgrp www-data /var/lib/letsencryptsudo chmod g+s /var/lib/letsencryptبرای جلوگیری از کپی کردن کد و حفظ بیشتر تنظیمات ، تنظیمات زیر را ایجاد کنید:nano /etc/apache2/conf-available/letsencrypt.confAlias /.well-known/acme-challenge/ "/var/lib/letsencrypt/.well-known/acme-challenge/"<Directory "/var/lib/letsencrypt/"> AllowOverride None Options MultiViews Indexes SymLinksIfOwnerMatch IncludesNoExec Require method GET POST OPTIONS</Directory>nano /etc/apache2/conf-available/ssl-params.confSSLProtocol all -SSLv3 -TLSv1 -TLSv1.1SSLCipherSuite ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384SSLHonorCipherOrder offSSLSessionTickets offSSLUseStapling OnSSLStaplingCache "shmcb:logs/ssl_stapling(32768)"SSLOpenSSLConfCmd DHParameters "/etc/ssl/certs/dhparam.pem" Header always set Strict-Transport-Security "max-age=63072000"قطعه فوق با استفاده از تراشه های توصیه شده توسط موزیلا ، OCSP Stapling ، HTTP Strict Transport Security (HSTS) را فعال میکند و چند هدر HTTP با محوریت امنیتی را اعمال می کند.قبل از فعال کردن فایل های پیکربندی، مطمئن شوید که هر دو mod_sslو mod_headersرا فعال کنید:sudo a2enmod sslsudo a2enmod headersبعد ، با اجرای دستورات زیر پرونده های پیکربندی SSL را فعال کنید:sudo a2enconf letsencryptsudo a2enconf ssl-paramsماژول HTTP / 2 را فعال کنید ، که باعث می شود سایتهای شما سریعتر و قوی تر شوند:sudo a2enmod http2بارگیری پیکربندی Apache برای اعمال تغییرات:sudo systemctl reload apache2اکنون می توانیم ابزار Certbot را با افزونه webroot اجرا کنیم و پرونده های گواهی SSL را بدست آوریم:sudo certbot certonly --agree-tos --email admin@example.com --webroot -w /var/lib/letsencrypt/ -d example.com -d www.example.comاگر گواهی SSL با موفقیت به دست بیاید ، certbot پیام زیر را چاپ می کند:IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/example.com/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/example.com/privkey.pem Your cert will expire on 2020-10-06. To obtain a new or tweaked version of this certificate in the future, simply run certbot again. To non-interactively renew *all* of your certificates, run "certbot renew" - Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt. You should make a secure backup of this folder now. This configuration directory will also contain certificates and private keys obtained by Certbot so making regular backups of this folder is ideal. - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-leاکنون که پرونده های گواهی نامه را دارید ، پیکربندی میزبان مجازی دامنه خود را به شرح زیر ویرایش کنید:nano /etc/apache2/sites-available/example.com.conf<VirtualHost *:80> ServerName mail.digital.mk Redirect permanent / https://mail.digital.mk/</VirtualHost><VirtualHost *:443> ServerName mail.digital.mk Protocols h2 http:/1.1 <If "%{HTTP_HOST} == 'www.mail.digital.mk'"> Redirect permanent / https://mail.digital.mk/ </If> DocumentRoot /var/www/mail.digital.mk/public_html ErrorLog ${APACHE_LOG_DIR}/mail.digital.mk-error.log CustomLog ${APACHE_LOG_DIR}/mail.digital.mk-access.log combined SSLEngine On SSLCertificateFile /etc/letsencrypt/live/mail.digital.mk/fullchain.pem SSLCertificateKeyFile /etc/letsencrypt/live/mail.digital.mk/privkey.pem # Other Apache Configuration</VirtualHost>با پیکربندی بالا ، ما HTTPS را از www به نسخه غیر www هدایت می کنیم . برای اعمال تغییرات ، سرویس Apache را بارگیری مجدد کنید:sudo systemctl reload apache2اکنون می توانید وب سایت خود را با استفاده از https:// باز کنید و به نماد قفل سبز را خواهید دید.اگر دامنه خود را با استفاده از SSL Labs Server Test آزمایش کنید ، مطابق شکل زیر درجه A + دریافت خواهید کرد:تمدید خودکار گواهی Let’s Encrypt SSLگواهینامه های رمزگذاری شده برای مدت 90 روز معتبر هستند. برای تجدید خودکار گواهینامه ها قبل از انقضا ، بسته certbot یک cronjob ایجاد می کند که دو بار در روز اجرا می شود و 30 روز قبل از انقضا به طور خودکار هر گواهینامه را تمدید می کند.پس از تمدید گواهینامه ، مجبوریم سرویس آپاچی را بارگیری کنیم. --renew-hook "systemctl reload apache2"را به فایل /etc/cron.d/certbot اضافه کنید :nano /etc/cron.d/certbot0 */12 * * * root test -x /usr/bin/certbot -a \! -d /run/systemd/system && perl -e 'sleep int(rand(3600))' && certbot -q renew --renew-hook "systemctl reload apache2"برای آزمایش فرایند تمدید، می توانید از سوئیچ --dry-run certbot استفاده کنید :sudo certbot renew --dry-runاگر خطایی وجود نداشته باشد ، به این معنی است که روند تمدید موفقیت آمیز بوده است.نتیجه گیریدر این آموزش ، ما در مورد آموزش نصب Let's Encrypt در اوبونتو 20.04 Ubuntu صحبت کردیم تا بتوانید گواهینامه های SSL را برای دامنه های خود بدست آورید. ما همچنین به شما نشان داده ایم كه چگونه Apache را برای استفاده از گواهینامه ها پیكربندی كنید و برای تمدید خودکار گواهینامه اقدام به تنظیم كاربردی كنید.برای کسب اطلاعات بیشتر در مورد اسکریپت Certbot ، به مستندات Certbot مراجعه کنید

ادامه مطلب

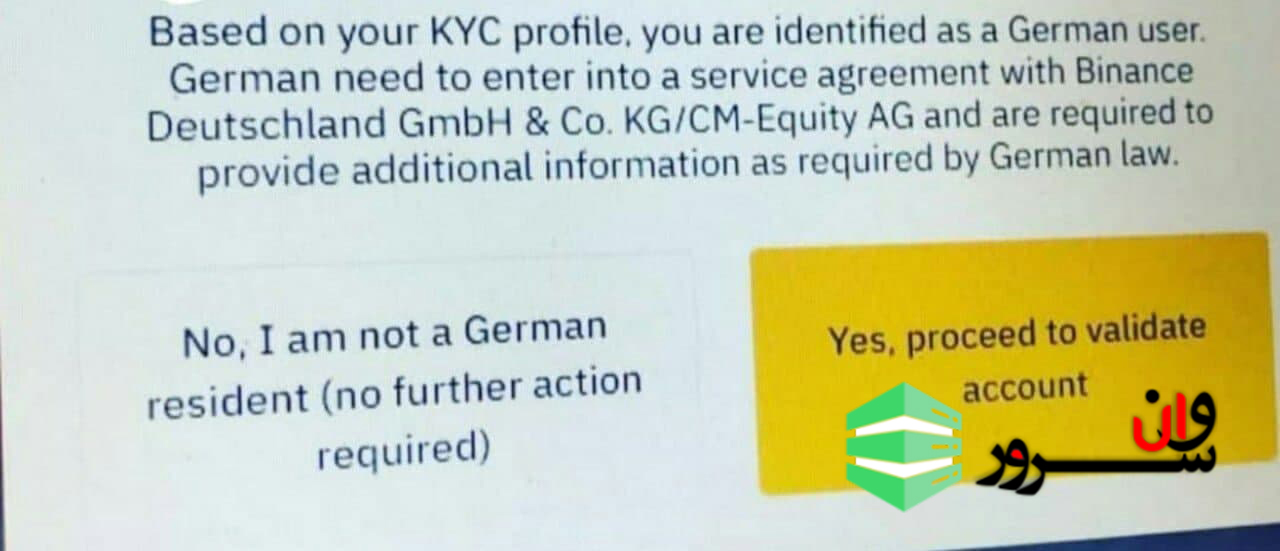

رفع مشکل صرافی بایننس و IP های آلمان

رفع مشکل صرافی بایننس و IP های آلماندر آموزش های قبلی به معرفی بررسی و آموزش صرافی بایننس پرداختیم.حال با توجه به اطلاعیه ی جدید صرافی بایننس که بزرگ ترین اکسچنج جهان است، مبنی بر محدودیت های جدیدی بر روی کاربران آلمان اعمال نموده. میخواهیم به بررسی این مسئله و رفع مشکل آن بپردازیم.صرافی ارز دیجیتال بایننس که بزرگترین اکسچنج یا صرافی رمز ارز (کریپتو کارنسی) در جهان است، محدودیتهایی را برای کابران امریکایی خود ایجاد کرده است. این روزها شایعههایی نیز در مورد کاربران آلمانی و نیاز به تاییدههای بیشتر برای این کاربران مطرح میشود. این موضوع از این جهت حائز اهمیت است که بسیاری از کاربران ایرانی برای اتصال به صرافی بایننس از سرور مجازی ترید استفاده میکنند که ممکن است از آی پی آلمان استفاده کنند. از این رو ممکن است در زمان برداشت دارایی خود از این صرافی با مشکلاتی مواجه شوند. برای رفع این ابهام، با پشتیبانی این صرافی تماس برقرار کردیم که در ادامه نتیجه آن را مطالعه خواهید کرد.بایننس و کاربران با آی پی آلمانیشایعهای مطرح شده است (متن این پیام در بالا نشان داده شده است) که کاربرانی که با آی پی آلمان وارد حساب کاربری خود در صرافی بایننس شدهاند نیز پیامی دریافت کردهاند. این پیام اشاره میکند که اگر شهروند آلمان هستند باید تاییدهای قانونی حساب خود را انجام دهند، اما اگر شهروند آلمان نیستند، میتوانند به فعالیت خود ادامه دهند. ابتدا سوال شد که:من نه شهروند آلمان هستم و نه ساکن این کشور و فقط در زمان اتصال به بایننس از آی پی آلمان استفاده میکنم، آیا نیاز به انجام تاییدههای بیشتری هستم و باید احراز هویت انجام دهم؟پاسخ صرافی بایننسدر این زمینه مشکلی وجود ندارد. شما میتوانید با استفاده از IP آلمان به این صرافی متصل شوید در حالی که آلمانی نباشید. اما این کار برای کشورهای تحریم و آمریکا که در لیست سیاه صرافی بایننس قرار دارند، مجاز نخواهد بود.متن پیام بایننسصرافی بایننس کاربرانی که مجاز به استفاده از این صرافی نیستند را تنها کشورهای ممنوعه و کشور امریکا اعلام کرده است و سخنی در مورد کشور آلمان نزده است. در خبرگزاریها نیز چنین خبری اعلام نشده است.جمع بندیبا مرور توییتهای حساب کاربری CZ و همچنین حساب رسمی صرافی بایننس در توییتر نیز به چنین خبری مواجه نشدیم. مطمئنا اگر در سیاستهای بایننس تغییری ایجاد شود، از طریق کانالهای رسمی خود، اعلام خواهد کرد. لذا به نظر میرسد، این اتفاق صحت ندارد.اگر از شما سوال پرسیده شد، می توانید با زدن دکمه No, I’m not a German به حساب خود دسترسی داشته باشید و به فعالیت خود در بایننس ادامه دهید. بازخورد کاربران این بوده است که پس از زدن این دکمه به حساب خود دسترسی داشته اند.منبع: mihanblockchain.com

ادامه مطلب